- Redes Inalambricas

- Cableado Estructurado

- Video Vigilancia

- Administración de Redes:

- Servidor DHCP

- Servidor Proxy Cache

- Autenticación.

- Control de contenido.

- Control Ancho de Banda.

- Reportes estadísticos.

- Restricción tiempo navegación.

- Servidor WEB.

- Servidor de Correo Electronico.

- Compartir Recursos.

- Servidor VPN.

- Administracion SSH.

- Firewall.

REDES INALAMBRICAS

Suministramos soluciones inalambricas indoor y outdoor.

Estan basadas en las tecnologías de radio 802.11a, IEEE 802.11b ,802.11g y 80211n (ultimo estándar del mercado) suministran una conectividad sin cables rápida, segura y , confiable.

Las redes WiFi operan en las bandas de radio de 2.4 y 5 ,8 GHz, y son de libre licencia con un ancho de banda de 11Mbps(802.11b) o 54 Mbps (802.11a y 802.11g) y 100 Mbps (80211n). Existen dispositivos que pueden trabajar en forma dual o sea utilizando ambas bandas, de manera que se obtienen unas prestaciones similares a una conexión Ethernet del tipo 10BaseT.

Existen dos formas de configuración en las redes inalámbrica:

Topoliogia ADHOC. Esta configuración se maneja en sistema stand alone , es decir depende de si mismo en la administración, gestión y distribución de trafico.

Topologia Estructura. Easta configuración se presenta cuando el sistema de red o sea todos los equipos y elementos de la misma , están administrados por un Router o Access point.

TECNOLOGIA WI-FI

WI-FI, (WIRLESS FIDELITY), es el conjunto de estándares para redes inalámbricas, basado en las especificaciones del protocolo de comunicaciones que define el uso de los dos niveles 1, 2 y 3 de la arquitectura del modelo OSI IEEE 802.11x o WI-FI .

Wi-Fi se creó para ser utilizada en redes locales inalámbricas (Red en la cual los medios de unión entre las estaciones no son cables), pero en la actualidad se utiliza para acceder a Internet en sitios públicos y privados (Hotspots).

Las principales ventajas permiten amplia comodidad, facilidad en movilidad y conectividad en la reubicación de las estaciones de trabajo evitando la necesidad de establecer cableado y se gana rapidez en la instalación.

Las principales aplicaciones de la tecnología Wi-Fi, desde el punto de vista del usuario final es la conectividad a Internet y la consulta con los permisos respectivos en la red de datos de la Empresa, Universidad, etc., mediante un acceso de banda ancha que puede ser satélite, radio o cable y es un escenario competitivo para estar a la vanguardia de la tecnología inalámbrica, la comodidad, movilidad y mejora en la productividad de la empresa o negocio.

En conclusión WiFi, permite conectarse a la red tradicional de Internet en cualquier momento, en cualquier lugar.

Para conectarse a una red inalámbrica WI-FI debe contar con un computador portátil o de escritorio en los cuales este incluida una tarjeta inalámbrica compatible con la tecnología Wi-FI y que cumpla los estándares 80211b, g. También puede conectarse desde una PDA.

RECURSOS LOGICOS Y FISÍCOS QUE USAMOS EN LAS SOLUCIONES

NAT

La Traducción de Direcciones de Red, o NAT (Network Address Translation), es un sistema

que se utiliza para tener un grupo de direcciones privadas dentro de nuestra red, y que

exteriormente sean vistas con unas direcciones IP diferentes. Usar NAT tambien permite

asignar una red completa (o varias redes) a una sola dirección IP.

NAT se utiliza principalmente por dos razones:

• Seguridad: ya que permite ocultar las direcciones internas de los dispositivos al

exterior de NAT.

• Escalabilidad: permite a una red tener tantas direcciones internas como sean

necesarias, aunque el rango de red externo no lo permita.

MAC

El término MAC (Media Access Control) se utiliza para referirse a la dirección física de un

dispositivo de red. Esta dirección debe ser única para cada dispositivo de red y es asignado

en el momento de su fabricación.

Una dirección MAC esta formada por 6 bytes que se representan en formato hexadecimal

de esta forma: 11:22:33:44:55:66. De esos 6 bytes los 3 primeros corresponden con el

identificador del fabricante, y los 3 siguiente con el identificador único de cada dispositivo.

El identificado del fabricante es asignado por el IEEE para asegurar su unicidad. Es

responsabilidad del fabricante asegurarse la unicidad del identificador del dispositivo para

evitar repeticiones.

SSID

El Service Set Identifier (SSID) es un identificado de 32 caracteres incluido en todos los paquetes transmitidos a través de una red wireless y que sirve para diferenciar a una red wireless del resto. De esta manera permite que varias redes puedan operar simultáneamente en la misma área física. El SSID es tambien llamado comúnmente como nombre de red, ya que esencialmente es, ese nombre, el que identifica a una red.

SEGURIDAD

En la redes wireless los datos circulan a través del aire, y pueden ser fácilmente interceptados sin necesidad de estar en el interior de las instalaciones de la empresa. Esto provoca un riesgo en la transmisión de datos “sensibles” a través de una red wireless. Para ello existen diferentes soluciones para evitar la interceptación de los datos.Todas ellas, de una manera o de otra, se basan en la encriptación de los datos que circulan por la red, de manera que aunque sean interceptados, no puedan ser descifrados, proporcionando,además, de manera implícita, un control de acceso a la red.

También hay que tener en cuenta los protocolos y aplicaciones que se usan a la hora de

transmitir datos. Muchas aplicaciones ya utilizan sus propios sistemas de cifrado, ya que

están preparadas para que esos datos puedan circular por redes públicas sin problemas deseguridad. El caso más común es el del protocolo (Secure Sokets Layer) SSL utilizado en la Web. El protocolo SSL se encarga de cifrar los documentos que circulanatravés de la conexión Web. El uso de este tipo de protocolos evita la posible interceptación del contenido de los datos que circulan a través de la red, independientemente del resto de medidas de seguridad que adoptemos.

WEP

Wired Equivalent Privacy (WEP) es una técnica de encriptación de datos, que se encarga de cifrar cada uno de los paquetes 802.11 antes de su transmisión, usando el algoritmo de cifrado RC4. Este algoritmo puede usar claves de 40 a 128 bits, aumentado la seguridad usando claves de mayor tamaño. WEP no provee mecanismos para el control de claves. Todos los cambios deben hacerse de forma manual en cada dispositivo wireless.Se ha demostrado que esta técnica tiene una serie de vulnerabilidades que permite quedicha clave pueda ser descubierta. Por esta razón actualmente se han diseñado nuevas técnicas (WPA, WPA2), que basadas en WEP,solucionan sus problemas de seguridad.WEP es una manera sencilla de evitar el acceso no controlado a nuestra red wireless, pero es inadecuada si se requieren unas mínimas medidas de seguridad.

WPA

Wi-Fi Protected Access (WPA) aparece para solucionar las limitaciones de la seguridad

proporcionada por WEP, proporcionando una compatibilidad con los dispositivos existentes.

WPA es un subconjunto de la especificación IEEE 802.11i, el estándar de la seguridad en las redes Wi-Fi, y aparece como una medida intermedia hasta que el estándar 802.11i

estuviera preparado (WPA aparece en Abril del 2003 y mientras que el estándar completo

802.11i fue ratificado en junio de 2004).

Las características principales son:

- Uso de el protocolo Temporal Key Integrity Protocol (TKIP) para evitar la reutilización

de claves (una de las vulnerabilidades de WEP).

-Prueba de la integridad de los paquetes enviados (Message Integrity Check o MIC)

para evitar errores de transmisión o manipulado de datos.

Tiene dos versiones:: la personal que controla el acceso usando una contraseña

denominada Pre Shared Key (PSK), y la empresarial que provee un nivel de seguridad

mayor, usando claves de sesión dinámicas y verificación de usuarios usando el protocolo

802.1X EAP. Al igual que su predecesor WEP utiliza el algoritmo de cifrado RC4 usando

claves de 128 bits.

WPA2

Se basa en WPA, con las mismas características pero aumentando el nivel de

seguridad, es la implementación completa de la especificación IEEE 802.11i. Una de las

principales mejoras es el cambio del algoritmo de encriptado usado por WEP y WPA (el

RC4) por otro más avanzado, el Advanced Encryption Standard (AES).

Como su predecesor el WPA tiene dos versiones: la personal que controla el acceso usando

una contraseña denominada Pre Shared Key (PSK), y la empresarial que utiliza la

verificación de usuarios usando el protocolo 802.1X EAP.

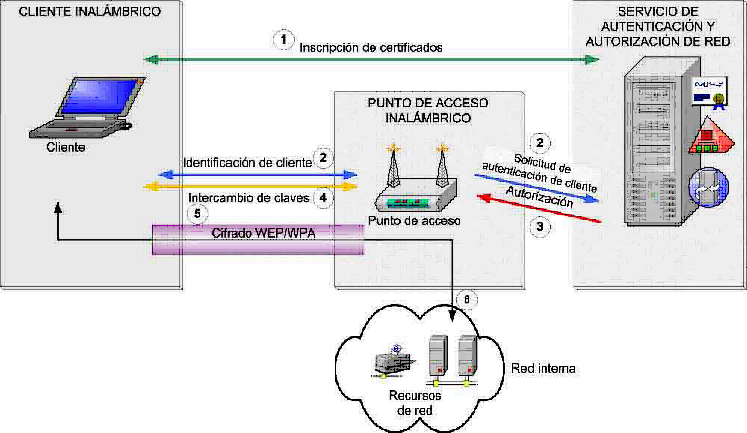

RADIUS

El Remote Authentication Dial-In User Service (RADIUS) es un sistema de autenticación y control de usuarios que permite dar seguridad a una red inalámbrica, solicitando nombre de ususario y contraseña.. RADIUS forma parte de los mecanismos de seguridad del protocolo EAP (comentadoanteriormente). El servidor RADIUS es el encargado de validar el acceso de los usuarios de forma centralizada usando nombres de usuario y contraseña.

El cliente que desea conectarse a la red wireless utiliza alguna de las variantes para autenticarse. Dicha petición EAP llega al punto de acceso el cual se encarga de enviar la petición al servidor RADIUS, y este validar o autoriza al usuario, usando su nombre de usuario y contraseña o su certificado. El resultado de la validación es entregado al cliente wireless, aceptando o denegando el acceso.

EQUIPOS Y ACCESORIOS DE TELECOMINICACIONES QUE SE INCLUYEN EN LAS SOLUCIONES DE REDES INALAMBRICAS.

*Antenas omnidireccionales , direccionales (Yagui, rejilla, parabolicas, panel)

*Acces Point, Routers

*Switch administrables y no administrables

*Tarjetas de red inalmabrica.

*Accesorios: Pigtail, conectores, cables indoor y outdoor, soportes, mástil.

Tipos de soluciones en las redes inalámbricas.

* Punto a punto

* Punto multipunto

* Wds

* Hotspot

* Workspot

Características de Nuestros Diseños

* Site Survey. (Linea de vista, elementos de obstruccion , area de cobertura, sistema de información geográfica)

* Selección de los dispositivos de red

* Minimización de interferencia por traslape de canales

* Minimización de la interferencia de canal adyacente

* Asignación de canales.

* Ancho de banda disponible

* Sistema distribuido inalmbrico

* Análisis y capacidad de trafico

* Seguridad.

* Redundancia del sistema

* Gestion y admon de la red

* Standarizacioon de los niveles de señal, y relación señal/ruidoSta

* Implementación

Con estos parámetros logramos garantizar la solución a la medida de nuestros clientes, complementando con nuestro soporte técnico especializado y certificado con experiencia de mas de 20 años en el sector de las telecomunicaciones. Igualmente utilizamos herramientas de software y hardware que nos permiten diseñar a nivel de ingeniería las soluciones tecnológicas inalámbricas que requieren nuestros clientes.

TEL&PC Ltda. Es distribuidor de las marcas CISCO, LINKSYS, MOTOROLA, PROXIM, DLINK, HYPERLINK, TRICOM, TRENDNET, SENAO, WAVION, y ZCOM entre otros, gracias a lo cual puede ofrecer a sus clientes las mejores soluciones de redes inalámbricas.